Comme vous le savez, un e-Blue Day « Cybersécurité maritime » s’est déroulé en distanciel le jeudi 8 octobre 2020. Il était organisé par le Pôle Mer Bretagne Atlantique. Animé par Xavier Rebour du Pôle mer, il a regroupé 130 personnes, ce qui souligne, s’il en était besoin, l’intérêt pour le sujet. Je vous dresse une synthèse des différentes interventions des participants à ce Blue Day ci-après.

Intervention de M. Eric Bothorel, Député de la 5è circonscription des Côtes d’Armor

Après avoir précisé que le sujet de la cybersécurité maritime retenait toute son attention, M. le député a rappelé que le milieu maritime avait des caractéristiques propres et des singularités qui devaient être prises en compte pour permettre une bonne mise en oeuvre de la cybersécurité dans ce milieu. Il a ensuite souligné que ce Blue Day était un moment fort dans la création de France Cyber Maritime et du CERT sectoriel dédié au monde maritime. Il a rappelé, par la suite, les transformations numériques importantes réalisées en urgence suite à la pandémie de la COVID-19 pour permettre le télétravail et qui pouvaient être autant de nouveaux vecteurs de vulnérabilités pour les acteurs du monde maritime. Par la suite, il a évoqué les transformations apportées par la 5G sur les ports et la supply chain. La migration progressive de nos infrastructures réseaux de solutions matérielles vers des solutions logicielles entraine de nouveaux défis en termes de cybersécurité, de résistance et de défense. « Le fait de spécialiser et de dédier, à Brest, des éléments issus de la plus belle agence au monde en matière de lutte contre la cybersécurité est une nécessité aujourd’hui », précise le député.

Intervention de Mme Sylvie Andraud, coordinatrice sectorielle pour le maritime de l’Agence Nationale de Sécurité des Systèmes d’Information

Mme Andraud évoque tout d’abord les principales finalités des attaquants dans le monde maritime : l’atteinte à l’image et à la réputation, la cybercriminalité (recherche de gain financier), l’espionnage (économique/industriel) et le sabotage. Les opérations peuvent être très ciblées ou massives et indiscriminées. Les effets des attaques sont parfois invisibles (espionnage, exflitration discrète de données) ou, au contraire, rechercher une paralysie complète d’une entreprise (sabotage, rançongiciel). Les dommages peuvent être facilement réversibles pour les entreprises ou, a contrario, nécessiter de longs travaux de reconstruction. Mme Andraud souligne également que les attaques peuvent également entraîner des conséquences catastrophiques dans le monde physique en cas de cyberattaque sur des systèmes industriels.

On constate actuellement une prolifération des outils d’attaque informatique et des services associés (Crime As A Service) et une recrudescence des rançongiciels en 2019 et en 2020, qui ont touché tous les secteurs d’activité dont le maritime. L’attaquant conserve donc généralement une longueur d’avance sur le défenseur, qui peine à appliquer les correctifs et mettre en oeuvre des configurations sécurisés sur l’ensemble de son système d’information. En parallèle, l’augmentation de la surface d’attaque est réel, en raison de la forte numérisation des différents secteurs et d’une plus forte interconnexion de l’IT (Information Technology) dans l’OT (Operational Technology). Enfin, l’ANSSI constate également un grand nombre d’attaques indirectes visant la supply chain (compromission d’un prestataire), qui dispose en plus généralement de privilèges d’accès importants lors de mises à jour de logiciels.

Depuis le début de l’année 2020, l’ANSSI a traité plus d’une centaine de cas d’attaques par rançongiciel touchant tous les secteurs de l’économie. Constat plus récent, les attaquants augmentent la pression sur leurs victimes en menaçant de publier sur Internet des données sensibles. Les conséquences sont importantes pour les entreprises touchées : désorganisation, arrêt de la production, chute du chiffre d’affaires, risques juridiques en cas de compromission de données personnelles, atteinte à la réputation, perte de clientèle… alors que pour les attaquants, la rentabilité du modèle économique est juste incroyable. Sylvie Andraud fait ensuite référence au guide publié début septembre 2020 par l’ANSSI, en partenariat avec le Ministère de la justice, sur les attaques par rançongiciels et qui comprend notamment les témoignages du CHU de Rouen, de Fleury Michon et du groupe M6.

La coordinatrice sectorielle aborde ensuite le cas particulier du secteur maritime, en rappelant les principaux incidents à vocation lucrative ayant touché le secteur (vous en retrouverez une liste assez complète ici) avec le port d’Anvers, l’armateur Cosco, les ports de Barcelone et San Diego, Austal, ainsi que plusieurs prestataires (notamment logistiques) du secteur en 2020. Concernant les cas de sabotage, on se rappelle du vrai/faux rançongiciel NotPetya, ayant touché l’armateur Maersk, mais aussi plus récemment en 2020 du port iranien de Shahid Rajaee.

Mme Andraud évoque ensuite la réglementation qui s’applique à tout ou partie du secteur maritime, notamment l’article 22 de la Loi de programmation militaire, la directive européenne NIS de 2016 et les décrets d’application sectoriels en fonction des cas (OIV, OSE…).

En conclusion, la coordinatrice sectorielle de l’ANSSI rappelle les enjeux pour le secteur maritime, de plus en plus numérisé et connecté. Dans un contexte réglementaire fort qui responsabilise les entreprises du secteur, il faut bien être conscient que c’est l’ensemble des acteurs du monde maritime qui est concerné. La décision, validée par le CIMER de novembre 2018, de créer une structure de gouvernance nationale de la cybersécurité maritime pour coordonner l’actions des organismes et le projet de centre de coordination cyber du monde maritime vont en ce sens.

Bruno Bender, coordinateur cybersécurité pour le domaine maritime au Secrétariat Général à la mer

Bruno Bender évoque les travaux menés depuis le CIMER de 2018 et souligne notamment la dynamique sur l’année écoulée grâce à l’investissement de nombreux acteurs. 12 groupes de travail ont ainsi été réunis, dont 8 au sujet de la création du Computer Emergency Response Team sectoriel, avec la participation de grands acteurs publics et privés. Notons aussi la parution d’un guide des bonnes pratiques au profit des ports et un projet de stratégie cyber et maritime.

Il revient ensuite sur les attaques cyber, notamment celles s’étant déroulées en 2020 pendant la crise COVID-19 (spoofing AIS, IMO, CMA/CGM, GEFCO, Marseille/Fos – région Sud, brouillage GPS, Bandar Abbas). Il insiste sur l’importance de la connaissance et de la menace.

Puis, il évoque les résultats d’un questionnaire envoyé aux acteurs du monde maritime, ayant reçu 171 réponses. Sur ce questionnaire, on note que 86% des acteurs s’estiment moyennement (50%) ou fortement (36%) exposés à la menace cyber. 70% ont une dépendance moyenne à forte aux technologiques étrangères. 55% ont connu des tentatives de cyberattaques (détectées) et 1/3 seulement dispose d’un service chargé de la cybersécurité en leur sein.

Première table ronde : Grand Port Maritime du Havre, Brittany Ferries, Elengy

Cette première table ronde a regroupé le commandant du Grand Port Maritime du Havre et les responsables de la sécurité des systèmes d’information d’Elengy et de Brittany Ferries.

La RSSI de Brittany Ferries, Annes Despoulains, évoque notamment l’arrivée prochaine dans la flotte du Galicia, qui fera l’objet d’une classification cyber. Ce navire offrira de nouveaux services numériques, tant au profit de passagers et des membres d’équipage que pour le suivi du fonctionnement à distance du navire et de ses systèmes OT (Operational Technology). Le navire sera ainsi davantage connecté à Internet vers des datacenters. La conception du navire a donc logiquement intégré les contraintes de cybersécurité et fera l’objet d’une classification cyber par Bureau Veritas. Le Galicia sera le navire pilote en termes de framework pour l’intégration de la cybersécurité dans l’ISM des autres navires, en réponse à la résolution MSC 428(98) de l’OMI qui rentre en vigueur à compter du 1er janvier 2021. Brittany Ferries, présent dans 4 pays et 11 ports, a pour objectif de protéger ses clients, l’image de l’entreprise et doit faire face à des attaques très diverses : phishing, tentatives d’arnaques au président, d’usurpation d’identité, de tentatives d’introduction de rançongiciels. La formation et la sensibilisation du personnel a permis de protéger au mieux les systèmes de l’entreprise au sein d’une organisation performante. Elle insiste également sur l’importance du volet cybersécurité dans le domaine de la conformité réglementaire et des assurances : la compagnie est ainsi auditée, de manière annuelle, dans le cadre du renouvellement de son assurance : une non conformité pourrait avoir des impacts non négligeables sur la prime d’assurance qu’elle doit verser. Brittany Ferries a également été l’objet d’exercices avancés menés par la Marine nationale et l’ANSSI avec un haut niveau de réalisme sur des systèmes IT ou OT. L’entreprise réalise également des exercices réguliers de phishing en interne pour sensibiliser son personnel.

Nicolas Chervy, Commandant du Grand Port Maritime du Havre, intervient ensuite pour évoquer la numérisation des ports, devenue aujourd’hui indispensable pour faire entrer un navire dans un port et permettre le débarquement de ses marchandises. Ces interconnexions sont aujourd’hui internationales, pour répondre à un certain nombre de directives européennes en la matière, notamment la 1239/2019, qui impose la mise en place de nouveaux systèmes interopérables comme l’EMSW (European Maritime Single Window) pour permettre l’échange des données au niveau européen. La réservation de postes à quai, la déclaration de matières dangereuses, les déclarations de déchets, de sûreté, les listes de passagers et d’équipages : tous ces processus utilisent la voie électronique. Dans un contexte où 2,5 millions de containers transitent par le port du Havre chaque année et avec quatre terminaux armés H24 toute l’année, un mode dégradé manuel n’est pas envisageable. Le détournement du fonctionnement des systèmes d’information portuaire au profit de l’attaquant est également évoqué, en prenant comme exemple le cas du port d’Anvers, où des attaquants avaient réussi à écarter des marchandises illicites des contrôles douaniers. Le problème est identique pour les listes de passagers : ce type de détection est donc particulièrement difficile à mettre en oeuvre d’autant plus dans un contexte de systèmes locaux, nationaux et internationaux de plus en plus interconnectés. Le Commandant du Grand port évoque également un exercice majeur dont le port a été l’objet et qui lui a permis de tester ses capacités face à une menace réaliste. « Il faut faire des exercices et voir où on est perfectibles », insiste-t-il.

Mohamed Abdallah, RSSI d’Elengy, évoque les particularités de son travail dans le contexte d’un opérateur méthanier. Son principal travail, en-dehors de la protection face aux menaces « classiques », est clairement de protéger ses systèmes d’information OT, notamment pour éviter toute modification en température ou en pression des capacités de stockage du gaz, car les accidents ou incidents dans ce domaine pourraient avoir des impacts majeurs sur l’humain ou l’environnement. Elengy met également en place des exercices réguliers de sensibilisation à la cybersécurité, notamment à l’occasion du cybermois. Il n’y a pas d’interconnexion directe entre les navires et les terminaux méthaniers. Le RSSI voit les « SOC (Security Operations Center) et les CERT comme extrèmement importants pour permettre l’alerte, la veille, la supervision de systèmes et le partage de retour d’expérience si on veut travailler de manière proactive ».

Anne Despoulains précise que tous les acteurs n’ont pas les même moyens financiers et humains en termes de cybersécurité et qu’il est par conséquent « important d’avoir des plateformes ou des centres qui permettent de réaliser les fonctions de veille, d’alerte et permettre un retour sur les solutions palliatives, mais aussi pour l’accompagnement de la formation du personnel. »

Seconde table ronde : les solutions, avec DIATEAM, la Chaire de cyberdéfense des systèmes navals et Naval Group

Patrick Hébrard, responsable Recherche et Innovation en Cybersécurité chez Naval Group, évoque les chiffres d’augmentation de 400 à 900 % du nombre de cyber attaques en 2020. Il aborde l’intégration de la cybersécurité chez Naval Group depuis une quinzaine d’années dans la construction neuve et la maintenance des navires pour les marines militaires. La véritable difficulté rencontrée aujourd’hui est liée au respect des règles d’hygiène numérique et au non-respect de certains gestes barrière. Or, l’application de mesures simples peut permettre de filtrer 80% des attaques par des vecteurs comme les clés USB qui sont, finalement, généralement peu avancées. Les 20% des attaques restant concernent plutôt des menaces de type Advanced Persistent Threat, par nature mal détectées par les solutions traditionnelles de cyberprotection. Il évoque également l’importance de l’utilisation prioritaire de solutions souveraines en termes de cybersécurité, encore trop absentes des offres : c’est avant tout une question de confiance. Naval Group, en tant qu’intégrateur, est donc en charge de mettre en place des solutions adaptées et en adéquation avec la politique de sécurité du client. Il rappelle à nouveau que la cybersécurité n’est pas que de la technique, mais aussi une question d’organisation, de formation, d’entrainement, de protection physique… Il rappelle enfin toute l’importance de l’entrainement à la cyberdéfense : « Le rejeu de scénarios d’attaques dans un contexte de simulation est forcément une des clés de réussite pour augmenter la résilience. » Il a également rappelé l’importance du partage d’information : « on crée à Brest un centre de coordination cyber pour le maritime avec un CERT maritime qui apportera un support effectif. »

Guillaume Prigent, président fondateur de DIATEAM, explique le fonctionnement de l’entraînement : « Face à la transformation numérique, on a tendance à dire que le maillon faible, c’est l’humain. Mais c’est aussi lui qui sauve en cas de crise. On va reproduire tout ou partie d’un système maritime et on va mettre en face des équipes techniques et décisionnelles pour dérouler une crise et tester les techniques, procédures et la communication au plus près de ce qui s’est passé ». Il insiste sur l’importance du réalisme du scénario, tant sur le système que sur la menace reproduite. « On teste la partie IT, la partie OT, les SOC, les CERT, mais aussi la chaîne décisionnelle, pour les OIV, les ports, les ministères, de la gestion du stress à la communication. »

Philippe Vaquer, responsable des opérations de cybersécurité pour Bureau Veritas, rappelle les changements qui interviennent au 1er janvier 2021 avec la rentrée en vigueur de la résolution MSC 428(98) de l’OMI de 2017, qui demande à ce que les armateurs (navires > 500 t) aient intégréla cybersécurité dans leurs Safety Management Systems. Les états des pavillons seront responsables du contrôle de la bonne prise en charge des risques cyber lors des opérations de vérification des documents de conformité. Les armateurs devront prouver qu’ils sont aptes à identifier les risques, s’en protéger, les détecter, y répondre et restaurer les systèmes si nécessaires, en gardant à l’esprit (bear in mind) les recommandations de BIMCO (c’est le fameux Identify, Protect, Detect, Respond, Restore du framework NIST). Les notations de classe de Bureau Veritas adressent essentiellement deux types de navires : ceux qui sont déjà en service (la classification est alors essentiellement axée sur l’organisationnel) et l’autre dédiée aux navires en construction, orientée sécurité par conception. Les armateurs vont devoir être en mesure de présenter la documentation relative à cinq domaines : la formation et la sensibilisation des équipages (adaptées aux niveaux de responsabilité, de l’armateur jusqu’au matelot), la connaissance et la cartographie des équipements à bord (IT et OT), l’analyse des risques de l’armateur (description des menaces, moyens mis en oeuvre), la politique de cybersécurité pour l’ensemble de la flotte (organisation adaptée, responsabilités et rôles, règles d’emploi, gestion des mots de passe, mises à jour…) et, enfin, les procédures d’emploi des matériels au quotidien, la maintenance, et gestion des incidents. Les règles de classification présentes dans la note BV 659 ont été rédigées en ce sens avec de nombreux partenaires français et internationaux (armateurs, chantiers, équipementiers et organismes comme l’ANSSI).

Yvon Kermarrec est le titulaire de la Chaire de cyberdéfense des systèmes navals. Située à l’Ecole navale, cette chaire industrielle a été créée en 2014 (déjà !) pour répondre aux enjeux de cyberdéfense dans le contexte naval et préparer l’avenir. En lien avec la Marine, Thales et Naval Group, elle dispose d’un fort lien académique et de recherche avec IMT Atlantique et ENSTA Bretagne. Elle travaille de manière duale sur les enjeux de la formation et de la recherche, sur des sujets très variés notamment sur la détection d’anomalie. La chaire a permis la sensibilisation de tous les officiers de Marine sur les sujets de cybersécurité maritime dès le début de leur cursus. Yvon Kermarrec évoque également la création du Mastère spécialisé « Cybersécurité des systèmes maritimes et portuaires », qui vient de voir le jour en partenariat entre l’Ecole navale, IMT Atlantique, ENSTA Bretagne et l’Ecole nationale supérieure maritime (ENSM). Yvon Kermarrec aborde également les sujets de présentation de l’information et d’aide à la décision comme étant un sujet essentiel, en l’absence d’expert cyber à bord des navires. Il précise que certaines des solutions développées au sein de la chaire pour faire face à des problèmes complexes ont été valorisé par une mise en oeuvre opérationnelle à bord des bâtiments de la Marine nationale.

Sur le sujet des navires autonomes et des questions de cybersécurité afférentes, Guillaume Prigent insiste sur le fait que ces technologies gagneraient à être mises entre les mains de hackers éthiques, des plateformes de bug bounty pour éviter de reproduire les erreurs classiques de conception déjà connues de longue date et limiter les vulnérabilités. Yvon Kermarrec insiste sur les besoins de situational awareness et les travaux menés sur ce sujet au sein de la chaire pour améliorer la compréhension des menaces en temps réel. Philippe Vaquer précise que de nombreuses réalisations sur ce sujet sont aussi effectuées en France, et pour lesquelles la cybersécurité a été prise en compte dès la conception sur ces systèmes où les menaces sont beaucoup plus prégnantes : l’analyse de risques doit donc être beaucoup plus poussée que sur des navires armés par l’homme.

Tout le monde s’accorde sur le fait qu’un écosystème en cybersécurité maritime peut parfaitement se développer en France avec des produits « qui tiennent la route ».

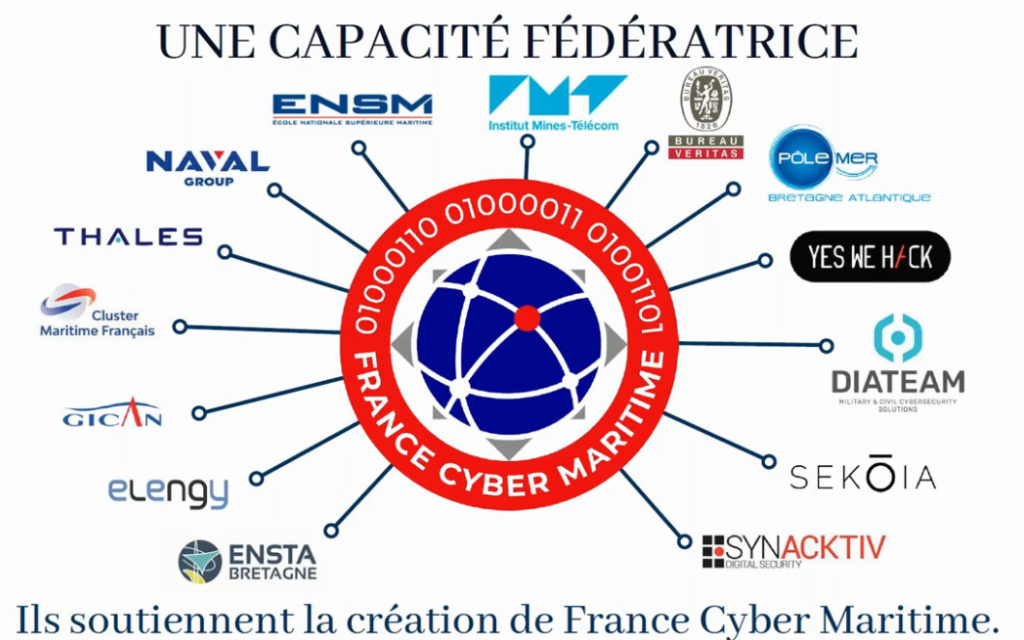

Eric Vandebroucke, directeur du développement économique pour Brest Métropole

Eric Vandebroucke rappelle la genèse de l’initiative de Brest pour accueillir le centre de coordination cyber pour le maritime. Il existe à Brest une forte présence d’acteurs de la sécurité maritime (CEDRE, Préfecture Maritime, MICA Center, CROSS, Marine nationale…) et c’est bien dans ce cadre que les questions de cybersécurité maritime doivent s’intégrer. De nombreuses initiatives en cybersécurité maritime peuvent déjà être recensées sur Brest : Mastère spécialisé « Cybersécurité des systèmes maritimes et portuaires », chaire de cyberdéfense des systèmes navals, unités spécialisées de la Marine, tissu riche de PME oeuvrant sur les sujets numériques et maritimes. C’est donc dans cette suite logique et pour répondre concrètement à ces enjeux que Brest a présenté sa candidature en novembre 2019 en proposant la création à très court terme des premières briques d’un CERT sectoriel maritime couvrant la France métropolitaine et ultramarine dès la fin 2020. D’autre part, un centre national d’expertise et de ressources en cybersécurité maritime, appelé France Cyber Maritime, verra également le jour en octobre 2020 pour fédérer et coordonner la réponse française sur ces sujets. La proposition de Brest a aujourd’hui reçu des soutiens forts de la part d’industriels des secteurs maritime et cyber, d’organisations professionnelles maritimes et d’établissements d’enseignement supérieur et de la recherche : quinze acteurs au total.

France Cyber Maritime travaillera sur de nombreux projets : l’analyse de la menace, un M-SOC, la formation (sensibilisation, formation, entrainement), la formation continue (par le biais du Mastère spécialisé), le conseil (audit, accompagnement), la R&D et l’innovation, le maintien en conditions de sécurité et la valorisation et le développement économique (promotion, animation). Des offres de services seront donc disponibles rapidement face aux besoins des industriels aux plans national et international. France Cyber Maritime sera créée sous la forme d’une association Loi 1901 et les statuts devraient être déposés d’ici fin octobre 2020. Elle disposera de 4 collèges : « Etat », « Public », « Solutions » et « Utilisateurs ».

Le M-CERT, quant à lui, assurera les missions de veille, de diffusion, d’alerte, d’analyse et de partage, la centralisation et la gestion des incidents et la coordination de la réponse à incidents. Les documents associés à la création du M-CERT ont été rédigés et présentés à l’ANSSI.

Eric Vandenbroucke termine son propos en précisant que ces deux projets à vocation nationale trouveront, sans aucun doute, des échos favorables aux niveaux européen et international.

Christian Cevaer, délégué à la sécurité numérique pour la région Bretagne

En conclusion, Christian Cevaer rappelle les apports du numérique pour le monde maritime et, en conséquence, l’augmentation de la surface d’attaque associée. La compréhension des risques doit bien être prise en compte dans le contexte géopolitique global et en intégrant également le caractère protéiforme de la menace cyber. La France dispose d’une position avantageuse dans le domaine de la cybersécurité, que ce soit sur les enjeux techniques mais aussi avec une organisation et une gouvernance claires, associés à un volontarisme fort, sans oublier le recours à des prestataires qualifiés pour la fourniture de services spécifiques et sûrs.

« La filière maritime, fluviale et portuaire doit appréhender la cybersécurité de manière globale et systèmique », ajoute-t-il. « C’est un travail collectif pour connaître et comprendre ces risques, les anticiper, sensibiliser, former et entrainer les femmes et les hommes à détecter et à réagir aux cybermenaces. Il faut se structurer autour d’un centre opérationnel pour devenir des acteurs de notre défense, sans oublier de s’inscrire dès le départ dans une dynamique européenne ».

Le délégué à la sécurité numérique appelle à la mobilisation et conclut : « Ce Blue Day marque un jalon fort pour la mobilisation autour de la sécurité numérique du maritime que nous soutenons pleinement, en lui souhaitant qu’elle génère une dynamique forte à la hauteur des enjeux. »