Contexte

Aujourd’hui, le coût modeste (quelques dizaines d’euros pour un récepteur de base), la miniaturisation et la grande disponibilité des récepteurs GPS nous permettent de penser que ce réseau nous est toujours acquis. Ces facilités ont aussi permis le développement du GPS dans de nombreux secteurs d’activités dont il était auparavant absent (on peut penser au secteur médical, au suivi des animaux de compagnie, le sport, l’agriculture, les… tondeuses domestiques, la photographie et les grues portuaires (sur ce sujet, lire aussi cet article…)). A tel point qu’il est difficile de donner un chiffre précis sur le nombre de récepteurs GPS de par le monde.

Ce qui est parfois oublié, c’est que le GPS n’est pas qu’une histoire de positionnement. Avec positionnement de précision, le GPS apporte aussi des informations horaire de grande précision. Ainsi, de nombreux pans de l’industrie reposent, parfois sans le savoir, sur la technologie GPS comme information de temps. Cette information de temps sera aussi de plus en plus importante avec l’arrivée de technologies comme la 5G qui nécessiteront une grande précision d’horloge.

Cependant, cette facilité d’acquisition de récepteurs GPS et le développement de la radio logicielle ont facilité le développement de solutions low cost de leurrage et de brouillage GPS : les techniques qui étaient auparavant uniquement accessibles au gouvernement se retrouvent aujourd’hui sur YouTube et le matériel sur Amazon pour quelques centaines d’euros. Résultat : le nombre de cas de leurrage ou de brouillage GPS augmente (voir ici pour quelques exemples) et les contre-mesures tardent à arriver.

GPS et monde maritime

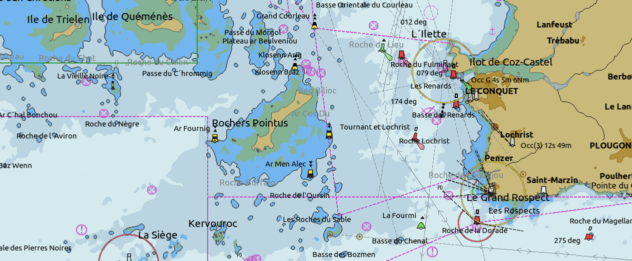

Avec l’aviation, le secteur maritime est probablement un des secteurs le plus dépendant à la navigation par satellite (Global Navigation Satellite Systems, GNSS)). Le secteur est devenu d’autant plus dépendant que, face au caractère pratique des systèmes GNSS, il a abandonné progressivement les solutions historiques de positionnement hauturier, notamment celles liées à la radionavigation. Ce constat est notamment lié aux conventions SOLAS de l’IMO qui imposent le transport d’un récepteur GNSS par tout navire soumis à cette convention. Si 87% des navires marchands disposent d’un récepteur GNSS, c’est aussi l’industrie du nautisme et de la pêche qui assurent une croissance forte du secteur. Les systèmes GNSS se devenus le mécanisme par défaut d’élaboration de la position, de la vitesse et du cap du navire, remplaçant parfois d’autres équipements traditionnels (loch, compas), le tout étant fusionné dans des systèmes de cartographie type ECDIS (Electronical Chart Display Information System) et diffusé par AIS vers les autres navires (lire cet article récent sur un exemple dans le port de Shangaï).

En 2017, une étude mandatée par le gouvernement du Royaume-Uni évaluait l’impact financier sur l’économie maritime d’une perte globale de GNSS pendant 5 jours à 1,1 milliard de livres ! Ce chiffre s’explique notamment par l’impact sur le débarquement des containers dans les ports et la dépendance, déjà mentionnée supra, des grues de débarquement aux systèmes de positionnement par satellite et donc à l’incapacité durant cette période d’assurer l’embarquement et le débarquement de containers. L’impact lié au secteur maritime est cependant plus important, avec notamment des risques réels liés aux systèmes de télécommunication ou encore aux systèmes d’horodatage. La véritable difficulté étant effectivement la mesure de l’impact : on imagine mal réaliser un exercice – réaliste – de leurrage ou de brouillage GPS sur un port en activité.

Le monde maritime se veut cependant résilient : à bord, les équipages doivent pouvoir trouver une solution de contournement, comme le retour à des systèmes de navigation plus traditionnels, mais qui deviennent de moins en moins appris et pratiqués de manière régulière (quoique…). Face aux risques liés aux systèmes GNSS, l’US Navy est revenue en arrière (comme pour les écrans tactiles en passerelle) en réintégrant la navigation astrale qu’elle avait abandonné depuis les années 2000. Autre impact : si la position GNSS est indisponible, les impacts sur d’autres systèmes dépendant de la position (AIS, par exemple) et de l’heure (systèmes synchronisés par NTP) sont aussi importants : l’information de position des navires sur les ECDIS ne sont plus exactes, ce qui peut engendrer de véritables risques de collision ou d’échouage.

Contre-mesures

Comment prémunir toute tentative de leurrage ou de brouillage d’un système GNSS ?

- La dépendance des installations et de l’activité au GNSS (position ET système d’horloge) doit être clairement établie. La menace pouvant évoluer suivant la position du navire, certaines zones sont plus soumises à des risques que d’autres (par exemple les zones de conflit).

- Surveiller attentivement les sites d’alerte (les alertes de dysfonctionnement, de leurrage et de brouillage peuvent aussi être diffusées par Standard C, Avurnav ou NAVTEX, mais parfois trop tard).

- Envisager l’emport de systèmes de positionnement alternatifs (par exemple Glonass et GPS ou Galileo et GPS).

- Prendre en compte l’absence de positionnement dans les plans de continuité et de reprise d’activité (PCA/PRA).

- S’assurer que les équipages (et les armateurs et les ports) soient sensibilisés sur le sujet et sachent détecter, réagir et alerter en cas de dysfonctionnement d’un GNSS.

- Utiliser certaines antennes, comme les antennes CRPA, pour se prémunir des tentatives de brouillage. Elles commencent à être de plus en plus nombreuses sur le marché. Voir cet article de recherche et celui-ci sur leurs performances (le premier doc est marqué « propriétaire et confidentiel », mais est indexé par les moteurs de recherche. Oups.)

Ah oui, j’ai parfois eu quelques questions sur « cyber/pas cyber » le risque lié au leurrage / brouillage GNSS. A partir du moment où cela peut avoir un impact sur un système d’information (en l’occurrence, l’ECDIS ou un système nécessitant une horloge précise), je m’y intéresse. Comme pour un incendie dans un datacenter 😉

Sources :