Cet article liste près de 80 incidents publics ayant impacté, délibérément ou non, le secteur maritime au cours des vingt dernières années. Il ne se veut pas exhaustif, mais n’hésitez pas à me faire savoir si vous disposez d’autres informations (publiques et corroborées !). L’idée n’étant pas de montrer une entreprise ou un état du doigt, mais de vous sensibiliser aux incidents ayant déjà eu lieu, et leurs conséquences lorsqu’elles sont connues. J’en rajouterai d’autres à l’occasion. Les attributions et les sources sont à prendre avec des pincettes, comme toujours, de même que l’augmentation du nombre public d’incidents. J’y inclus progressivement aussi les coupures de câbles sous-marins.

Pourquoi est-il aussi difficile d’obtenir une vision exhaustive des incidents ?

- Parce que leur déclaration (publique ou non) n’est pas obligatoire dans de nombreux pays, et qu’il n’y a souvent pas d’organisme centralisateur.

- Parce que ça fait chuter l’action et l’image de l’entreprise.

- Parce que l’acception de cyberattaque varie (certains considèrent un ping d’une adresse IP inconnue comme une cyberattaque). Le Grand port maritime de Marseille indiquait ainsi être l’objet de 11 000 cyberattaques par semaine.

- Parce que évènement cyber ne veut pas dire cyberattaque (une interruption de service liée à une perte informatique est pourtant un incident de cybersécurité).

Attention aussi aux raccourcis : un chercheur qui montre des vulnérabilités ne veut pas systématiquement dire que c’est un pirate et qu’il l’a fait « pour de vrai ». Et il y a aussi de nombreuses approximations et raccourcis. Dans la marétique, voici un bel exemple parmi d’autres, parfaitement analysé.

Attention : cet article n’est plus mis à jour : la liste des incidents publics de cybersécurité maritime est dorénavant maintenue par le M-CERT de France Cyber Maritime, que je remercie pour la prise de relais : les incidents qui étaient présents dans cet article, de même que de nouveaux, sont donc inclus dans le jeu de données ADMIRAL maintenu par le M-CERT (https://www.m-cert.fr/admiral/ ).

2021 :

- 19 février 2021 : le groupe Bénéteau est victime d’une cyberattaque, qui affecte plusieurs de ses sites [1]

- 18 février 2021 : dans le contexte politique tendu en Birmanie que l’on connaît suite au coup d’état, l’autorité portuaire birmane a été touchée par une cyberattaque [1] [2]

2020 :

- 28 décembre 2020 : le croisiériste allemand AIDA Cruises est touché par une cyberattaque [1] [2]. Cet incident aurait également impacté ses navires, ainsi que d’autres navires du groupe Carnival, déjà touché cette année par d’autres cyberattaques.

- 14 décembre 2020 : le croisiériste norvégien Hurtigruten est touché par une cyberattaque à base de rançongiciel [1]

- 17 novembre 2020 : le port fluvial de Kennewick, dans le nord-ouest des Etats-Unis, est touché par une cyberattaque à base de rançongiciel [1]

- 30 septembre 2020 : l’Organisation Maritime Internationale fait l’objet d’une cyberattaque « sophistiquée » 1 2 3

- 28 septembre 2020 : l’armateur français CMA/CGM, 4è armateur mondial, est touché par le rançongiciel Ragnar Locker, qui a déjà fait de nombreuses victimes en France 1 2. Un possible vol de données est rapporté par l’armateur. L’armateur annonce un retour à la normal le 11 octobre.

- 20 septembre 2020 : le transporteur français de fret multimodal GEFCO est victime d’une cyberattaque par rançongiciel

- août-septembre 2020 : diverses attaques de harponnage visent le Maritime Transportation System américain, notamment en envoyant de faux courriers électroniques réalistes en se faisant passer pour les gardes-côtes américains et comprenant une pièce jointe piégée.

- 15 août 2020 : un employé de la société de classification DNV-GL est arrêté en Norvège, suspecté d’avoir fourni des informations sensibles sur des activités liées à la défense à des services étrangers.

- 15 août 2020 : Carnival Corporation & PLC, armateur de navires de croisière a fait l’objet d’une attaque par rançongiciel. Elle a entrainé un vol de données personnelles important. [1]

- 23 juillet 2020 : Garmin, fabricant de GPS et de systèmes présents à bord des navires via sa marque Navionics, est victime d’une attaque par rançongiciel [1].

- 19 juin 2020 : le groupe Foutaine Pajot est victime d’une cyberattaque [1]

- 9 juin 2020 : le chantier naval norvégien Vard à Langsten est touché par une cyberattaque par rançongiciel

- 10 mai 2020 : un ou des ports iraniens sont touchés par une cyberattaque (notamment Shahid Rajaee, près de Bandar Abbas). Peu de détails précis ont filtré [1].

- mai 2020 : « crop circles » AIS au large de la Californie 1

- 5 mai 2020 : le groupe de transport australien Toll Group, qui travaille notamment dans le fret maritime, est victime d’une cyberattaque avec vol de données personnelles.

- 10 avril 2020 : l’armateur MSC est victime d’une cyberattaque, confirmée par l’armateur, l’amenant à désactiver temporairement une partie de ses services logistiques.

- 21 mars 2020 : la cyberattaque par le rançongiciel Mespinoza/Pysa touchant la métropole d’Aix-Marseille impacte le fonctionnement du port de Marseille/Fos Med Europe Terminal 1 2 3 4 5 6

- 10 janvier 2020 : le groupe français de fret multimodal Clasquin est victime d’une cyberattaque par le rançongiciel Sodinokibi

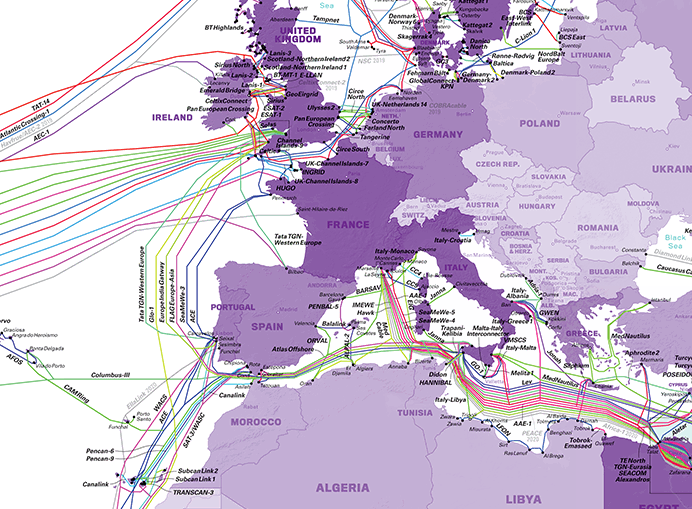

- Janvier 2020 : coupure des câbles sous-marins de télécommunication WACS et SAT3, au large du Cameroun.

- Janvier 2020 : à l’occasion d’un reportage TV au profit d’une émission de TV française relative aux navires de croisière, on voit distinctement un mot de passe écrit sur un post-it positionné sur un écran intégré (CCTV ?) de la passerelle du navire.

- Janvier 2020 : coupure du câble sous-marin de télécommunications Falcon, desservant plusieurs pays de la péninsule arabe. Plusieurs dizaines de millions d’habitants sont concernés.

2019 :

- 30 Décembre 2019 : les 400 employés de la société de consultants offshore (London Offshore Consultants), basée à Londres, sont touchés par l’attaque Maze, avec un vol de 300 Go de données.

- Décembre 2019 : spoofing AIS au large de l’Ile d’Elbe 1 2

- Décembre 2019 : plusieurs articles font référence à un nombre important de spoofing GPS au cours de l’année 2019 en Chine 1

- Décembre 2019 : un opérateur américain du secteur maritime est touché par le rançongiciel Ryuk, entraînant une trentaine d’heures d’interruption de service et touchant les systèmes industriels et de protection physique.

- 10 Novembre 2019 : la compagnie offshore mexicaine Pemex subit une attaque par le rançongiciel Ryuk 1 2 3 4

- Novembre 2019 : le fournisseur anglais de services maritimes James Fisher & Sons a été victime d’une cyberattaque suite à une intrusion.

- Juillet 2019 : « crop circles » GPS à Shangaï

- Juillet / août 2019 : leurrages et brouillages GPS dans le Golfe persique

- Juillet 2019 : cyber-attaque visant une administration américaine chargée de la sécurité du domaine fluvial. 13 profils auraient d’utilisateurs auraient été piratés. Coût estimé : 103 M$

- Juin et juillet 2019 : les ports israéliens de Haifa et Ashdod connaissent des perturbations dans le fonctionnement des grues portuaires et de la manutention des containers suite à des problèmes liés au GPS, sans savoir s’il s’agit d’un cas de leurrage ou de brouillage GPS. Les opérateurs ont dû rebasculer en mode manuel, ce qui a engendré des retards dans les déchargements.

- Mai 2019 : deux navires de croisière de Princess Cruises (groupe Carnival) sont victimes de cyberattaques (phishing). Cette attaque, qui a en fait duré d’avril à juillet 2019, a entraîné une fuite de données personnelles (nom, adresses, numéros de sécurité sociale, informations de santé, informations financières) des croisiéristes [1].

- Mai/Juin 2019 : cyberattaques contre le transport maritime au Koweït

- Février 2019 : les gardes-côtes américains interviennent à bord d’un navire faisant face à un évènement cyber.

2018 :

- 02/11 : la compagnie australienne Austal, qui construit des navires de guerre au profit de plusieurs pays, est l’objet d’une intrusion. Les attaquants ont demandé une rançon en échange des données volées. Le fabricant, qui conçoit notamment les Littoral Combat Ship pour la marine U.S., précise que les données relatives à ses contrats aux États-Unis ne sont pas concernées. Le département de la Défense australien a émis un communiqué de presse.

- Octobre : le port de Vancouver (USA) fait l’objet d’une tentative de cyberattaque : 225 000 comptes sont « sondés » par une attaque de type brute force alors que le quotidien est plutôt à 6000 😉

- 25/09 : une cyberattaque par rançongiciel a touché le port de San Diego. Elle a notamment impacté la fourniture des permis, documents et autres services commerciaux. Voir les communiqués de presse n°1, n°2 et n°3.

- 20/09 : une cyberattaque sur le port de Barcelone (Espagne) impacte les opérations de chargement et déchargement. Peu d’informations ont filtré sur la nature de l’attaque. Ironie du sort, le port avait publié quelques mois plus tôt une étude sur les impacts d’une cyberattaque dans le monde portuaire.

- 24/07 : une cyber-attaque touche l’armateur COSCO sur le port de Long Beach (US) : perte des services Internet et portuaires, déconnexion nécessaire des autres régions pour éviter la propagation du rançongiciel

- 08/06 : révélation du vol, en janvier et février 2018, de 614 Go de données sensibles à un sous-traitant américain travaillant dans le secteur des sous-marins. Attribuée à la Chine.

- 16/03 : des pirates informatiques appelés TEMP.Periscope (aussi connus sous le nom de Leviathan) ont mené une campagne de cyberattaques sur des entreprises du secteur de la défense et de l’ingénierie en lien avec la mer de Chine du sud. Cette campagne avait pour objet de réaliser une campagne d’espionnage sur ces entreprises, mais aussi dans le secteur de la recherche navale. Actif a priori depuis 2014.

2017 :

- 29/11 : l’entreprise britannique Clarkson, acteur majeur du monde maritime outre-Manche, est victime d’une cyberattaque. L’accès à distance aux serveurs de la compagnie a été été rendue possible par l’utilisation d’un compte d’accès qui a ensuite été désactivé. Peu d’informations ont été communiquées sur le volume de données qui ont pu être exfiltrées. L’entreprise a émis par la suite un nouveau communiqué, analysé ici.

- 26/10 : la société IOActive émet une alerte relative à une vulnérabilité sur certains terminaux par satellite de la société Inmarsat (identifiants codés en dur, injection SQL). Pas d’information sur l’exploitation de cette vulnérabilité. Voir la réponse d’Inmarsat.

- 16/10 : une campagne de cyberattaque vise le monde maritime et de la défense, aux États-Unis et en Europe de l’ouest. L’organisation à l’origine de la campagne de harponnage, appelée Leviathan, s’intéresse de longue date au secteur maritime, à celui de la défense, et notamment à la construction navale.

- Juillet : la société « BW Group », acteur majeur de l’industrie pétrolière, est victime d’une cyberattaque. Il s’agit a priori d’un accès à distance, et non d’un rançongiciel.

- Juillet : le câble sous-marin Eastern Africa Submarine System (EASSy), unique câble raccordant la Somalie au reste du monde, est coupé pendant trois semaines après qu’un porte-containers l’ait involontairement coupé. Coût estimé des pertes économiques : 9 M€ par jour (la moitié du PIB journalier du pays).

- 13/07 : le roulier Siem Cicero est victime d’une avarie de barre et s’échoue dans la rivière Ems (en Allemagne) après avoir dévié de sa route. L’origine de l’avarie est liée à une erreur logicielle. Deux remorqueurs ont été dépêchés pour rapatrier le navire dans le port d’Emden. Diverses vérifications menées par des plongeurs n’ont pas mis en avant d’impact sur la coque. L’erreur logicielle (de conception, le navire ayant été lancé dix jours auparavant seulement) a été corrigée et le navire a ensuite pu reprendre sa route vers Halifax.

- 30/06 : le port de Rotterdam est à son tour touché par NotPetya. Même si ce n’est pas clairement précisé, on pense à Maersk. A noter que le port de Rotterdam a une belle initiative, celle d’avoir créé un responsable de la cybersécurité du port et une hotline. En 2020, l’Amiral Lunday, reponsable du Coast Guard Cyber Command reconnaîtra lors d’une conférence que plusieurs ports américains ont été aussi touchés par NotPetya.

- Juin : l’armateur Maersk, est victime du ver informatique NotPetya, qui a touché de nombreux pays et entreprises de par le monde. Les conséquences pour le célèbre armateur ont été importantes : les ports de Rotterdam, New York, Mumbai et d’Argentine ont été fermés, en raison de l’impossibilité d’embarquer des containers. Les pertes sont estimées à 300 M$. L’armateur a du réinstaller la bagatelle de 4 000 serveurs, 45 000 PC et 2500 applications… en allant jusqu’à chercher une copie de son Active Directory au… Ghana en jet privé… L’action, en bourse, a temporairement perdu 15%. Lire également cet article sur la situation vécue de l’intérieur.

- Mai : le groupe APT.32 mène depuis plusieurs années (2014 ?) des campagnes d’attaques visant notamment le secteur naval. Doux nom de code de l’opération : Ocean Lotus.

- 69% des armateurs danois ont été touchés par un évènement cyber au cours de l’année 2017.

2016 :

- Avril (encore) : les autorités de Corée du Sud font rentrer quelques 280 navires à quai après qu’ils aient constaté des difficultés majeures avec leurs systèmes de navigation (brouillage/leurrage GPS ?).

- Avril : Daewoo Shipbuilding est victime d’une cyberattaque : exfiltration de données sensibles, notamment des plans de navires de guerre. La Corée du Nord est montrée du doigt.

- 02/03 : le centre anti-piraterie du Golfe de Guinée ((Maritime Trade Information Sharing Center, Gulf of Guinea (MTISC-GoG)) est touché par une faille a priori exploitée pour du vol de données. Information donnée par le Maritime Executive, mais démentie par le centre.

- Les services administratifs du port d’Oakland sont touchés par une attaque en déni de service. Peu d’informations officielles.

-

Un armateur fait l’objet d’une cyberattaque sur plusieurs mois, permettant aux pirates d’identifier des containers d’intérêt et d’en détourner le contenu.

-

Des adresses de courriel d’un affréteur sont piratées. Les fonds normalement virés pour payer l’agent ont en fait été versés vers un compte bancaire au Nigéria. Le navire a été retenu au port car l’agent n’avait pas reçu à temps les fonds nécessaires pour autoriser le départ du navire du port.

-

Des adresses de courriel d’un agent sont piratées. Un courriel est envoyé à l’armateur pour réaliser un virement vers un nouveau compte bancaire. L’armateur ne vérifie pas et réalise le virement. La perte totale est de 500 000$ (deux virements ont donc été nécessaires !).

- Voir l’enquête réalisée par IHS et BIMCO sur les incidents cyber de l’année au sein du secteur au cours de l’année 2016.

2015 :

- Octobre : l’entreprise bretonne Sabella qui est touchée. Son hydrolienne, immergée à 55 mètres à proximité de l’île d’Ouessant, a dû être stoppée pendant près de 15 jours, suite à une attaque par rançongiciel (encore) sur l’ordinateur de contrôle de l’hydrolienne. Cet ordinateur assurait la liaison satellitaire entre l’hydrolienne et la ville de Quimper. Cependant, l’hydrolienne était encore en phase de tests et l’incident n’a donc pas eu d’impact sur l’approvisionnement électrique de l’île d’Ouessant. La rançon, dont on sait qu’elle était d’un montant de 4 000 $, n’a pas été réglée par l’entreprise (ce qui est une bonne chose et conforme aux recommandations de l’ANSSI sur le sujet). Les quinze jours d’interruption s’expliquent donc par la durée nécessaire à la restauration du système (c’est long !).

- Août : des criminels dérobent environ 644 000$ à un armateur chypriote, basé à Limassol. La compagnie a reçu un courriel provenant d’un fournisseur pétrolier situé en Afrique, demandant à ce que l’argent prévu soit viré sur un autre compte que le compte habituel. La compagnie accepta, pour s’apercevoir, avec retard, de la fraude.

- Une unité mobile de forage offshore (Mobile Offshore Drilling Unit) a été infectée par un code malveillant, qui a impacté le système de positionnement dynamique, nécessitant la mise en place d’une procédure d’urgence pour éviter un accident.

2014 :

- Au cours de l’année, une cinquantaine d’évènements cyber touche le secteur de l’énergie, du pétrole et du gaz en Norvège et 50 intrusions réussies sur des systèmes d’information des sous-traitants de l’U.S. Transportation Command (partie aérienne et navale).

- Décembre : la société Nautilus Minerals passe commande d’un navire d’exploration minière en Chine. Elle paye 10 millions de dollars lors de la pré-commande. Le compte en banque sur lequel est viré l’argent appartient en fait à un cybercriminel.

- Octobre : l’académie maritime du Massachusetts est victime d’un défaçage de son site Internet (deux fois).

- L’entreprise de soutage World Fuel Services est arnaquée de 18 millions de $ : elle livre du carburant à un navire au large de la Côte d’Ivoire, mais la facture n’est pas réglée… car il s’agit d’une imposture.

2013 :

- Septembre : officialisation de plusieurs campagnes de cyberattaques aux États-Unis, Japon, Corée du Sud, visant le secteur naval de défense (chantiers navals, industriels…). Ces campagnes, aux doux noms de Icefog ou Dagger Panda, auraient débuté en 2011 ou 2012 et utilisaient une archive Java (.jar) compromise. C’est un cas assez classique d’Advanced Persistent Threat. Plus d’infos ici.

- Septembre : cyberattaque sur l’Intranet (non classifié) de l’U.S. Marine Corps (le NMCI) à San Diego. Imputée à l’Iran, cette cyberattaque aurait eu lieu dans le cadre de l’opération Cleaver. Révélée au mois de septembre 2013, elle aurait en fait eu lieu entre août et novembre 2012. Coût estimé de 10 millions de dollars.

- Mars : campagne d’attaque Anchor Panda (oui, beaucoup de pandas dans les noms, ne me demandez pas pourquoi 🙂 ) visant le secteur maritime (télécoms…), visant les États-Unis, l’Allemagne, l’Australie entres autres.

- Janvier : le chasseur de mines USS Guardian, de l’U.S. Navy, s’échoue sur un récif au large des Philippines. De mauvaises cartes numériques avaient été utilisées sur son ECDIS. Le navire a, pour finir, été détruit par l’U.S. Navy (277 M$).

-

Une anomalie GPS dans un port américain a impacté quatre grues automatisées pendant plus de 7 heures. La perte du signal GPS a causé l’arrêt de deux grues et impacté le bon fonctionnement des deux autres.

-

Au large de Houston, des codes malveillants téléchargées de manière non intentionnelle par des travailleurs de la compagnie. Les ordinateurs portables et clés USB infectées à terre sont transférées à bord et téléchargent, via satellite, du contenu pornographique et de la musique piratée, impactant le fonctionnement des réseaux à bord.

2012 :

- Septembre : sous les doux noms de Sneaky Panda, The Elderwood Gang. The Beijing Group, on trouve une même tentative de cyberattaque visant essentiellement les États-Unis, et notamment le secteur naval, essentiellement par harponnage.

- Août : la compagnie pétrolière Saudi Aramco fait les frais du code malveillant Shamoon. Le contenu de plus de 35 000 ordinateurs a été purement et simplement effacé. 5 mois de reconstruction. La compagnie, incapable de facturer le pétrole quittant ses raffineries, a dû en laisser partir gratuitement. Elle a également causé une pénurie temporaire en disques durs, car elle en a commandé 35 000 d’un coup !

2011-2013 :

Piratage sur deux ans du port d’Anvers où des trafiquants de drogue réussissent à détourner le fonctionnement du système d’aiguillage des conteneurs à leur profit pour éviter que les conteneurs transportant de la drogue ne soient contrôlés par les douanes.

2011 :

- 13-14/12/2011 : arrêt des transactions commerciales sur port de Rotterdam, en raison d’un arrêt du système d’information des Douanes. Impossibilité de faire appareiller les navires et de faire quitter les camions du port.

- 19/09 : le plus important industriel de défense japonais, Mitsubishi Heavy Industries Ltd, est l’objet d’une cyberattaque, ayant eu pour conséquence un accès aux ordinateurs de l’entreprise. L’entreprise a reconnu dans un communiqué que des informations pourraient avoir été volées à cette occasion. Le journal Yomiuri parle de 80 ordinateurs infectés par un code malveillant au siège tokyoïte de l’entreprise, ainsi que dans des sites de conception et de recherché, notamment les chantiers navals de Kobe et Nagasaki, ainsi qu’à Nagoya. Le chantier naval de Kobe construit de sous-marins et des composants de centrales nucléaires, celui de Nagasaki des navires de surface. Quant à Nagoya, l’usine fabrique des missiles et des fusées.

- Août : l’armateur iranien IRISL a été victime d’une cyberattaque. Peu de détails, mais les pertes auraient été très importantes (perte de données, pertes financières…).

- Mai : un pirate revendique un accès à certains serveurs du département de la marine américaine.

2010 :

- une plateforme pétrolière, transférée de son site de construction en Corée du sud vers son site d’exploitation a été compromise par plusieurs codes malveillants. La plateforme a dû être arrêtée pendant 19 jours le temps de traiter les codes, qui a priori ont touché des systèmes sensibles de la plateforme.

2009 :

- Mars : un ancien employé pirate des plateformes offshore de son entreprise en guise de représailles. Des milliers de dollars de dégâts, mais fort heureusement pas d’impact environnemental.

- 12/01 : le réseau interne de la Marine nationale française est touché par le virus Conficker. Le nécessaire traitement de la diffusion du code malveillant nécessite l’isolement de plusieurs sous-réseaux du système.

2006 :

- 06/11 : cyberattaque sur le site de l’École de guerre navale américaine.

2002 :

- Avril : un groupe de pirates informatiques se faisant appeler « Dymanic Duo » parvient à s’introduire dans des systèmes informatiques du commandement de l’U.S. Navy (parmi d’autres). Les pirates réalisent un défaçage du site de l’U.S. Navy, pour montrer les failles dans la sécurité du site. Un industriel de défense développant un site web pour l’U.S. Navy éteint son réseau après que les pirates aient eu notamment accès aux mots de passe des employés. Les page du site font là aussi l’objet d’un défaçage, de l’information est rendue publique et des messages revendiquent à nouveau l’action sous le nom de « Dynamic Duo ».

1998 :

-

L’U.S. Navy est l’une des cibles touchée par une attaque en déni de service visant des ordinateurs tournant sous Windows NT et Windows 95.

5 commentaires sur « Les incidents (connus…) »

Les commentaires sont fermés.