Nous avons déjà évoqué le sujet des véhicules maritimes autonomes dans plusieurs articles précédents, notamment dans le cadre des premiers essais de bacs autonomes en Finlande, dans un article relatif au futur de la marétique, et avons rappelé certaines références réglementaires qui commencent à émerger sur le sujet. On rappellera que, dans le contexte maritime, on trouve et on trouvera des UAV (Unmanned Aerial Vehicles), USV (Unmanned Surface Vehicles) et UUV (Unmmaned Underwater Vehicles). Sans voir ce type de « navires » autonomes partout à très court terme, ni systématiquement à long terme (leur emploi pour le transport de passagers ou de cargaison à haute valeur, ou pour la pêche, pose de nombreuses questions). Cependant, face à une certaine congestion, aux manoeuvres complexes (et souvent dangereuses pour l’homme), dans le contexte militaire, mais aussi par exemple pour des questions de sécurité en mer (prévention anti-collision ou échouage), un certain degré d’autonomie peut être souhaitable. Cependant, qui dit autonomie dit automatisation et, potentiellement, accès à distance et, dans tous les cas, nouveaux risques cyber à prendre en compte. Il serait dommage que, une nouvelle fois, le problème soit pris à l’envers et que l’on pense d’abord aux navires ou aux ports autonomes avant de penser à leur sécurité.

De ce côté-ci de la planète bleue, Rolls-Royce et Wärtsilä sont les deux entreprises du secteur maritime à investir et démontrer leur savoir-faire dans le domaine, que ce soit pour les remorqueurs, les bacs, et les navires autonomes de plus grande taille (cf ma chaîne Youtube pour quelques exemples futuristes ou actuels). Les grands enjeux de cybersécurité sur ces navires sont :

- l’automatisation : le recours aux automates et à l’IA (vous l’attendiez 🙂 ) vont faciliter le travail au quotidien mais la réalisation automatique de tâches ou la prise de décision automatique posent de réels enjeux de cyber-sécurité, tant au niveau des capteurs (quelle confiance leur accorder), que de l’automate ou du processeur (quelle confiance leur accorder #bis), du programme ou de l’algorithme d’apprentissage utilisés et des données d’apprentissage (#ter), notamment. Côté capteurs, on se rappellera du sujet déjà évoqué des risques liés au positionnement, par exemple. Se poste aussi la question essentielle de la résilience à la mer face à une telle complexité de systèmes ;

- l’intégration : l’autonomie repose beaucoup sur l’interconnexion de systèmes autrefois isolés (physiquement, logiquement, fonctionnellement) les uns des autres et le recours aux technologies type big data (vous l’attendiez aussi) pour faciliter l’orchestration du navire ;

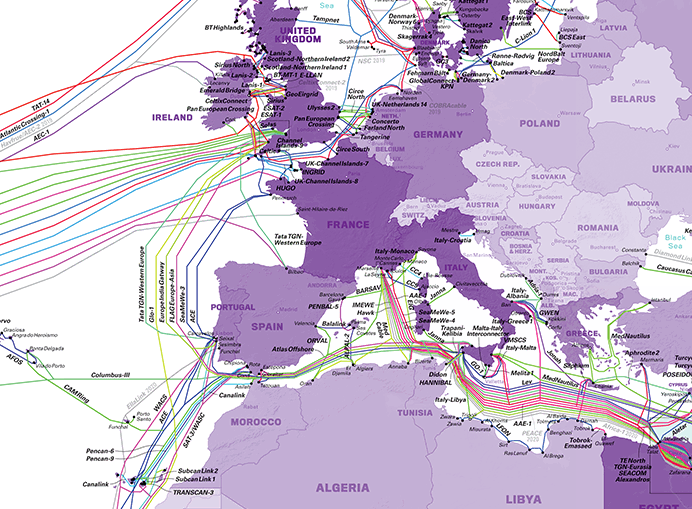

- le contrôle et la maintenance à distance : suivant le degré d’autonomie, l’autonomie peut être locale (le chef de quart enclenche le mode autonome, version améliorée du pilote automatique) ou distante (il n’y a plus personne en passerelle et le navire est contrôlé à distance pendant tout ou partie de sa mission). Pour des raisons évidentes de maintenance et de suivi (préventifs ou réactifs), le recours actuel à la maintenance à distance va se renforcer avec ce type de navire : les questions de disponibilité, d’intégrité, voire de confidentialité de ce lien vers la terre sont donc essentielles, d’autant plus que le lien support sera souvent partagé et reposera en grande partie sur Internet.

Les risques

En cas d’incident, les risques peuvent être multiples : armateurs, opérateurs portuaires (on peut même imaginer un cas complexe, en termes de responsabilité, d’un navire autonome accostant dans un smart port aidé par des remorqueurs autonomes : en cas d’accident, la preuve de responsabilité pourrait être complexe à obtenir). La particularité des systèmes autonomes est que, hormis pour des cas d’espionnage, par exemple, il y a de fortes chances pour qu’il ait un impact cyber-physique en cas de cyberattaque (sur l’environnement, le patrimoine, l’homme)…

Parmi les premiers risques liés aux véhicules autonomes, le fait qu’ils s’appuient sur des capteurs (GPS, AIS, éventuellement radar, voire carte numérique) qui peuvent être plus ou moins facilement trompés. Une attaque sur le positionnement (brouillage, mais surtout leurrage) pourrait avoir des conséquences directes et dramatiques pour un navire autonome dont la surveillance (distante) serait défaillante. Si, en plus, l’attaquant parvient à berner le navire et son contrôle à distance (un peu à la Stuxnet), la contre-mesure est bien difficile à mettre en oeuvre. En effet, ce type d’attaque a une conséquence directe : le navire évolue pour reprendre une position correcte : il corrige son cap, voire sa vitesse, de manière autonome à partir de l’information transmise par le capteur. Sans veille humaine, les conséquences pourraient donc être graves : collision avec un autre navire, échouage, collision avec une infrastructure portuaire… voire impossibilité de transit dans une zone critique (détroit…). On se rappelle des démonstrations réalisées par des chercheurs du Texas sur le sujet en… 2013 (déjà !).

Que faire ?

A titre personnel, je vois cinq axes d’effort :

- le rôle du régulateur (en l’occurrence l’OMI) qui doit impérativement fixer de hauts niveaux d’exigences pour les navires autonomes en matière de cybersécurité, notamment dans le partage / fusion des données issues de systèmes différents, la confiance dans les capteurs, l’intelligence artificielle (comment l’algorithme réagit en cas d’incohérence, de panne…), et le cloisonnement et la redondance des réseaux et capteurs.

- la sensibilisation des industriels et chantiers navals concernés qui auront un avantage concurrentiel à disposer d’une solution sécurisée par défaut sur ce type de navire du futur.

- les essais, tests et entraînements liés aux modes dégradés sur ces systèmes. L’objectif est d’en identifier les vulnérabilités en plateforme et dans le cadre d’un processus de certification, mais aussi tout au long du cycle de vie du navire.

- le renforcement des systèmes de la marétique et leur certification cyber avant déploiement sur ce type de navire autonome. Ce ne sera pas parfait, mais la surface d’attaque serait diminuée d’autant.

- la surveillance cyber de ces systèmes à distance.

A lire aussi :

Le guide du Cluster Maritime Français sur les drones maritimes.

Sources :

- https://www.marinelink.com/news/autonomous-shipping-cyber-hazards-ahead-471587

- Analyse personnelle