Le CESER, conseil économique, social et environnemental régional de la Région Bretagne a publié en septembre dernier un rapport d’étude appelé « Vous avez dit marétique ? Des opportunités à saisir à la confluence de la mer et du numérique en Bretagne », que je vous invite à lire en cliquant sur ce lien.

Dans ce rapport de 168 pages, Daniel CLOAREC et Anne COUËTIL, rapporteur et rapporteuse, évoquent notamment les sujets de cybersécurité de la marétique. Voici les principaux extraits sur ce sujet.

p.4 : « Zoom sur une filière en structuration… la cybersécurité maritime »

« Au niveau européen, la Bretagne est considérée comme un territoire en pointe sur les questions de cybersécurité, avec l’Estonie et la Castille-et-León (Espagne). L’implantation d’acteurs emblématiques positionnés sur des activités duales (c’est-à-dire civiles et militaires) lui est très spécifique. La combinaison de la dimension cyber, des acteurs du numérique et d’activités maritimes est un élément différenciant pour le territoire régional, qui a conduit à la création d’un pôle d’excellence par l’État et le Conseil régional. Il comporte un volet maritime,formalisé par la Chaire «Cyberdéfense des systèmes navals», basée à l’École Navale, et qui vise à stimuler la recherche et la formation. Un [projet de] mastère «cybersécurité du monde maritime» a été annoncé pour 2020. »

p. 9 : « Intégrer la marétique dans les formations préparant aux métiers de la mer »

« Pour les métiers de la mer comme pour les autres, ce qui sera déterminant, c’est la capacité d’agir et les moyens d’adaptation des personnes dans un contexte en évolution permanente.Le CESER retient l’impératif d’intégrer davantage le numérique, notamment dans son volet marétique, aux formations préparant aux métiers de la mer, par des modules de formation spécifiques, des programmes d’animation… Il est important que chaque acteur maritime, tous secteurs et tous niveaux de qualification confondus, dispose d’un socle de connaissances lui permettant de s’adapter aux évolutions des métiers, ce qui implique notamment des connaissances relatives à la protection des données (personnelles et commerciales), à la cybersécurité maritime, au traitement des données relatives à la mer et la prise en main des nouveaux outils permettant d’améliorer la sécurité des emplois. Il s’agit de donner à chacun les clés pour comprendre les implications économiques, sociales et environnementales de la transformation numérique dans le cadre de ses activités professionnelles. »

p. 10 « Ancrer et Bretagne des compétences exclusives sur des sujets marétiques de pointe »

« La Bretagne a matière à se distinguer dans des sujets de pointe (tels que la bio-informatique marine, la cybersécurité maritime, l’exploitation de données satellitaires au service des activités maritimes, etc.). Il faut cultiver ce niveau d’expertise, en multipliant et en soutenant les formations de haut niveau. Une telle action doit aller de pair avec le soutien des initiatives de recherche dans le domaine de la marétique (par exemple chaires, bourses doctorales…). Des formations et modules d’enseignement combinant science des données et sciences applicatives marines pourraient notamment être soutenues. »

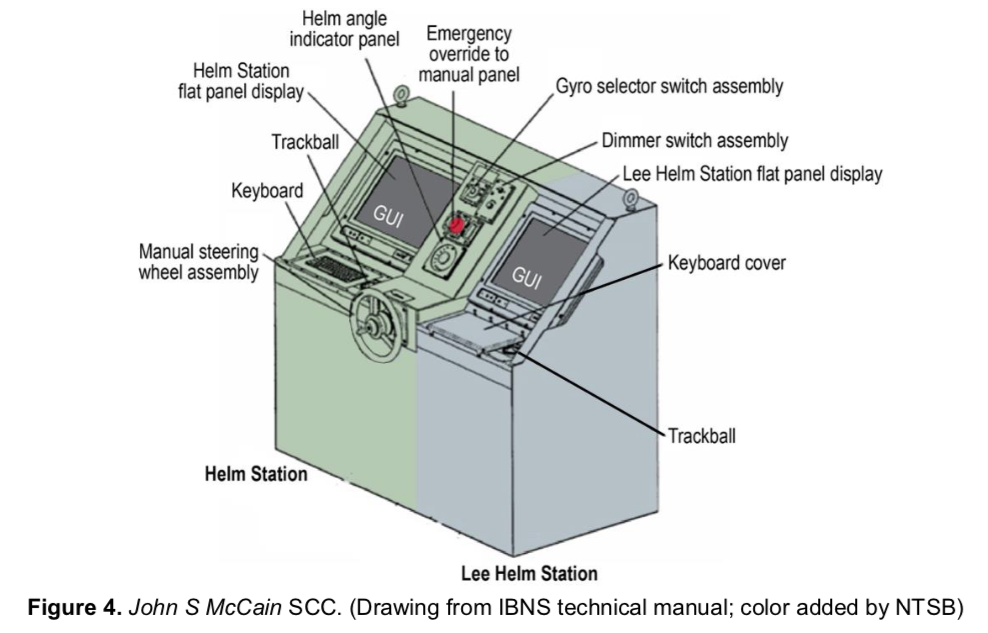

p.32 « Le développement des systèmes autonomes »

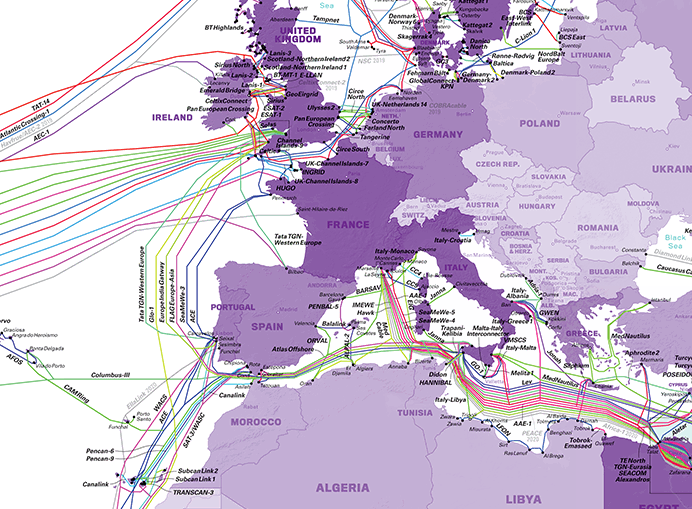

« Au-delà de l’aspect strictement technologique, la transition vers ces nouveaux modes de navigation sera donc aussi sociale, générationnelle et institutionnelle. La réglementation internationale65, les délais de certification et l’âge moyen de la flotte laissent présager une période transitoire où coexisteront les différents systèmes.Enfin, l’information numérique ayant envahi les infrastructures, les réseaux maritimes et les navires, ceux-ci sont aussi plus exposés aux risques d’intrusions et d’attaques numériques (cyberattaques), particulièrement prégnants dans un contexte de tensions internationales et de tentatives de déstabilisation de l’économie mondialisée. »

p. 78 « La marétique dans les filières émergentes de la Bretagne »

« La cybersécurité, avec la création à Rennes d’un pôle d’excellence qui regroupe la Direction générale de l’armement, des entreprises ainsi que des acteurs de l’enseignement supérieur et de la recherche. Il comporte un volet maritime formalisé par la création de la Chaire «Cyberdéfense des systèmes navals» basée à l’École Navale. En partenariat avec l’IMT Atlantique, Thales et Naval group, la chaire vise à stimuler la recherche et la formation (doctorat et post-doctorat) sur ce sujet. La création d’un mastère «cybersécurité du monde maritime» a été annoncée. »

p. 88 « Le conseil régional dispose de plusieurs leviers d’action«

« Au terme de cette étude, le CESER affirme que la marétique peut constituer l’un de ces axes de différenciation. En ce sens, il invite le Conseil régional à identifier la marétique comme un champ stratégique d’innovation à part entière de la S3. Un volet particulier sur la cybersécurité maritime pourrait également être inscrit, la capacité à regrouper sur le même territoire les activités maritimes,le numérique et la dimension cyber étant un élément réellement différenciant de la Bretagne. La présence de ces compétences sur le territoire régional pourrait être un levier pour le développement de la marétique, et plus précisément des activités liées à la donnée. »

p. 89 « Soutenir la structuration d’un écosystème complet dédié à la marétique »

« Par exemple, le Comité interministériel de la mer (CIMER), réuni le 15 novembre 2018, avait annoncé la préfiguration d’un centre national de coordination de la cybersécurité pour le maritime (mesure 46). Le CESER soutient l’implantation de ce centre à Brest, à proximité du «MICA Center» et de la Chaire de cybersécurité des systèmes navals. En ce sens, il invite le Conseil régional et ses partenaires, notamment Brest Métropole, à poursuivre la mobilisation en ce sens. »

p.111 « Des données faisant l’objet d’une réglementation de plus en plus stricte »

« Une protection accrue des données à caractère personnel.

Les « données à caractère personnel » sont visées par le règlement général sur la protection des données (RGPD), adopté par l’Union européenne en 2016 et applicable dans tous les États membres depuis 2018. Ce texte met à la charge des entreprises, administrations, associations, de nouvelles obligations en matière de captation et de traitement des données personnelles. La notion de «donnée à caractère personnel» vise toute information se rapportant à une personne physique identifiée ou identifiable, directement ou non, grâce à un identifiant ou à un ou plusieurs éléments propres à son identité.

La sécurité des systèmes d’information

La France est le premier pays à avoir inscrit dans la loi, dès 2006, la mise en place d’un dispositif de sécurité de ses infrastructures critiques, en définissant des « secteurs d’activités d’importance vitale » (SAIV) qui ont trait à la production et à la distribution de biens ou de services jugés indispensables ou qui peuvent présenter un danger pour la population. Douze secteurs sont concernés, parmi lesquels les transports ou encore l’énergie. Dans ces secteurs, 259 « opérateurs d’importance vitale » (OIV) ont été identifiés mais leur liste nominative est confidentielle. Avec le renforcement des menaces en matière de cybersécurité et l’intégration d’un volet dédié au sein de la loi de programmation militaire (2013), l’État a engagé le renforcement de la sécurité des systèmes d’information exploités par ces opérateurs, avec des obligations en matière de formation, d’analyse des risques, d’établissement d’un plan de sécurité, d’identification des points nécessitant une protection particulière. »